Inhaltsverzeichnis

Authentifizierung in Kombination mit SPB

Access Guardian 2.0 ist seit AOS 8.3.1 für alle OmniSwitch 6860(E), 6865, 6900 und 10K Komponenten verfügbar und ermöglicht eine Kombination von Nutzer- bzw. Geräte-Authentifizierung und der Nutzung von SPB-Services im Netzwerk. Dies ermöglicht einen sicheren Zugang zu gekapselten Diensten (Netzwerk-Container) im Kontext von Mandantenfähigen Netzen.

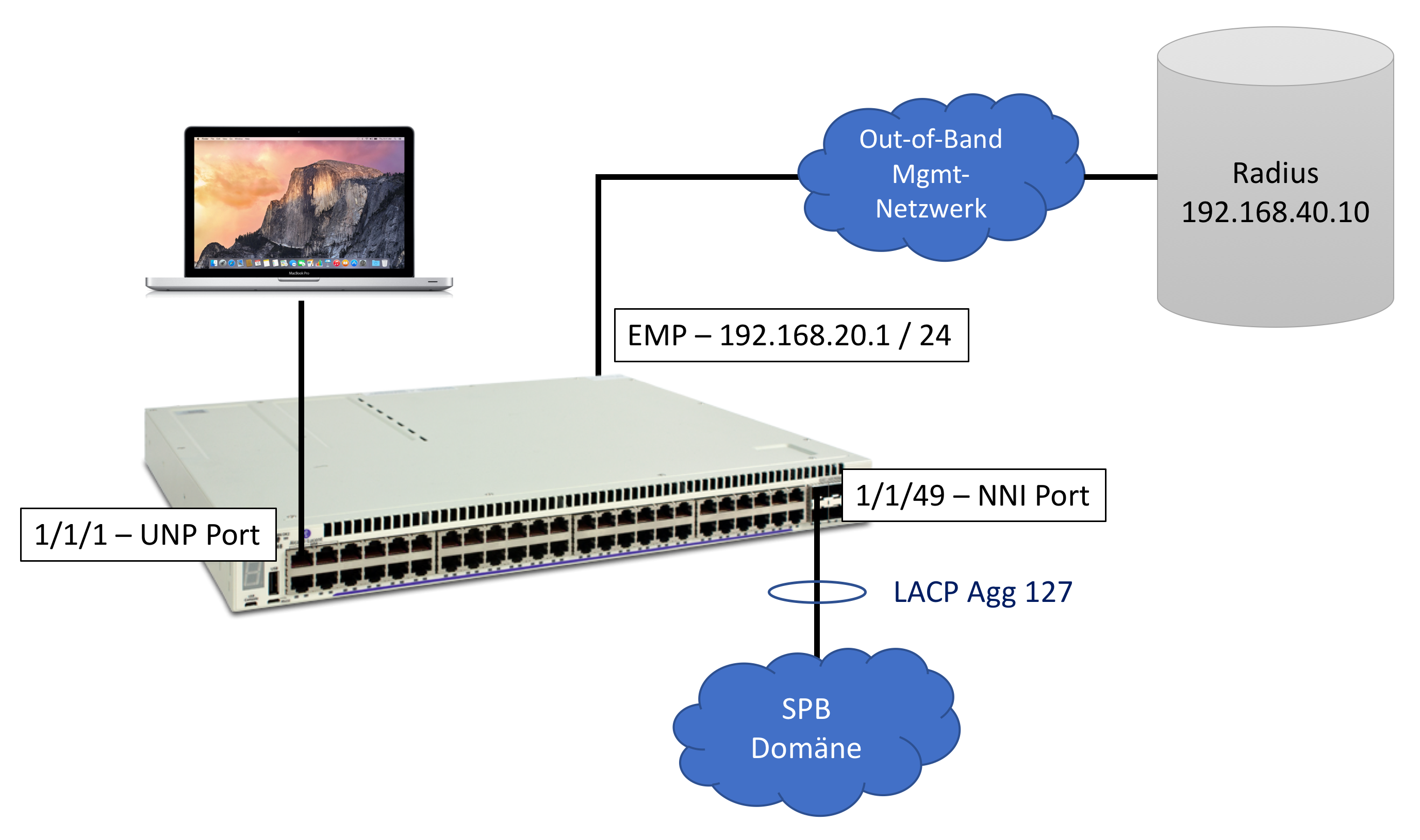

Dieser Artikel beschreibt ein Setup mit SPB und Authentifizierung in Kombination mit Out-of-Band Management, welches den EMP-Port für Management-Traffic und die Radius-Kommunikation nutzt. Die Konfiguration eines In-Band Managements im SPB-Kontext ist etwas umfangreicher und bedarf der Beachtung einiger Punkte, welche in einem separaten Artikel beschrieben werden.

Beispiel-Topologie

Konfiguration des Management-Interfaces und des Radius-Servers

Bei diesem Beispiel wird der Switch über den EMP-Port verwaltet, welcher an ein separates Management-Netz außerhalb der SPB-Domäne angebunden ist.

ip interface emp address 192.168.20.1/24 ip static-route 192.168.0.0/16 gateway 192.168.20.254 aaa radius-server "Rad1" host 192.168.40.10 key mysecret aaa device-authentication mac "Rad1" aaa device-authentication 802.1x "Rad1"

Konfiguration der Authentifizierung und der UNPs

Diese Konfigurationsschritte sind für beide Varianten gültig, d.h. hier unterscheiden sich die Varianten nicht.

Hierfür werden die entsprechenden Ports als UNP Ports des Typs „Access“ definiert. Der Port-Typ „Access“ ermöglicht die Erstellung von dynamischen Zugangspunkten (SAP) in die SPB-Domäne:

unp port 1/1/1 port-type access

Auf diesen Ports wird dann je nach Anforderung MAC-Authentifizierung, 802.1x-Authentifizierung oder beides aktiviert:

unp port 1/1/1 802.1x-authentication unp port 1/1/1 mac-authentication

Als letzter Schritt werden die Nutzerprofile für die Zuordnung zu den SPB-Diensten konfiguriert. Hierbei wird angegeben, dass das Profil dem Service SPB zugeordnet wird. Über die ISID wird die Trennung in unterschiedliche Container bzw. Mandanten erreicht. „Tag-Value 0“ gibt an, dass der Traffic ohne VLAN-Tag an dem jeweiligen Port empfangen wird. Dadurch muss auch die VLAN-Translation aktiviert werden, damit der Traffic auch wieder ohne VLAN-Tag von dem jeweiligen Port gesendet wird.

unp profile "Drucker" unp profile "Drucker" map service-type spb tag-value 0 isid 10100 bvlan 4003 vlan-xlation unp profile "Telefon" unp profile "Telefon" map service-type spb tag-value 0 isid 10110 bvlan 4004 vlan-xlation

Überprüfung der korrekten Funktionsweise

Nach dem Anschließen eines Gerätes an einen entsprechend konfigurierten UNP-Port wird dieser vom Radius-Server authentifiziert und über das UNP Profile einem SPB-Service zugeordnet. In diesem Beispiel handelt es sich um eine MAC-Authentifizierung, das Ergebnis einer 802.1x Authentifizierung stellt sich nahezu identisch dar.

Überprüfung der erfolgreichen Authentifizierung:

-> show uno user port 1/1/1

User

Port Username Mac address IP Vlan Profile Type Status

-------+--------------------+-----------------+---------------+----+--------------------------------+------------+-----------

1/1/1 aa:bb:cc:dd:ee:ff aa:bb:cc:dd:ee:ff 192.168.100.1 1 Drucker Access Active

Total users : 1

Überprüfung der Authentifizierungs-Details:

-> show unp user details port 1/1/1

Port: 1/1/1

MAC-Address: aa:bb:cc:dd:ee:ff

SAP = -,

Service ID = 32770,

VNID = 10100 ( 0.39.245),

ISID = 10100,

Access Timestamp = 02/10/2017 10:27:46,

User Name = aa:bb:cc:dd:ee:ff,

IP-Address = 192.168.100.1,

Vlan = 1,

Authentication Type = Mac,

Authentication Status = Authenticated,

Authentication Failure Reason = -,

Authentication Retry Count = 0,

Authentication Server IP Used = 192.168.40.10,

Authentication Server Used = Rad1,

Server Reply-Message = -,

Profile = Drucker,

Profile Source = Auth - Pass - Server UNP,

Profile From Auth Server = Drucker,

Session Timeout = 0,

Classification Profile Rule = -,

Role = -,

Role Source = -,

User Role Rule = -,

Restricted Access = No,

Location Policy Status = -,

Time Policy Status = -,

QMR Status = -,

Redirect Url = -,

SIP Call Type = Not in a call,

SIP Media Type = None,

Applications = None

Total users : 1

Überprüfung des dynamisch angelegten Zugangspunktes (SAP) zu der SPB-Domäne

-> show service access port 1/1/1 sap

Legend: * denotes a dynamic object

Vlan

Identifier Adm Oper Stats T:P ServiceId Isid/Vnid Xlation Sap Description

----------------------+----+----+-----+----+-----------+---------+-------+--------------------------------

sap:1/1/1:0* Up Up Y Y:x 32770* 10100 Y Dynamic SAP for UNP

Total SAPs: 1

Überprüfung des MAC-Learnings und der Zuordnung zu einem SPB-Service:

-> show mac-learning port 1/1/1

Legend: Mac Address: * = address not valid,

Mac Address: & = duplicate static address,

Domain Vlan/SrvcId[ISId/vnId] Mac Address Type Operation Interface

------------+----------------------+-------------------+------------------+-------------+-------------------------

SPB 32770:10100 aa:bb:cc:dd:ee:ff dynamic servicing sap:1/1/1

Total number of Valid MAC addresses above = 1

Resultierende vcboot.cfg

In diesem Beispiel wurde die Auto-Fabric Funktion für das Erstellen einer SPB-Domäne genutzt. Daraus resultiert die automatische Konfiguration einer LACP-Linkagg auf dem Uplink und der SPB-Domäne.

! Chassis: system name "Access" ! Configuration: configuration error-file-limit 2 ! Capability Manager: hash-control extended ! Multi-Chassis: ! Virtual Flow Control: ! LFP: ! Interface: ! Port_Manager: ! Link Aggregate: linkagg lacp agg 127 size 16 hash tunnel-protocol admin-state enable linkagg lacp agg 127 name "Created by Auto-Fabric on Thu Feb 10 10:17:16 2017" linkagg lacp agg 127 actor admin-key 65535 linkagg lacp port 1/1/49 actor admin-key 65535 ! VLAN: vlan 1 admin-state enable spb bvlan 4000-4015 admin-state enable spb bvlan 4000-4015 name "AutoFabric 02/10/2017 10:17:35" mac-learning vlan 4000-4015 disable ! PVLAN: ! Spanning Tree: spantree vlan 1 admin-state enable spantree vlan 4000 admin-state disable spantree vlan 4001 admin-state disable spantree vlan 4002 admin-state disable spantree vlan 4003 admin-state disable spantree vlan 4004 admin-state disable spantree vlan 4005 admin-state disable spantree vlan 4006 admin-state disable spantree vlan 4007 admin-state disable spantree vlan 4008 admin-state disable spantree vlan 4009 admin-state disable spantree vlan 4010 admin-state disable spantree vlan 4011 admin-state disable spantree vlan 4012 admin-state disable spantree vlan 4013 admin-state disable spantree vlan 4014 admin-state disable spantree vlan 4015 admin-state disable ! DA-UNP: unp profile "Drucker" unp profile "Telefon" unp profile "Drucker" map service-type spb tag-value 0 isid 10100 bvlan 4003 multicast-mode headend vlan-xlation unp profile "Telefon" map service-type spb tag-value 0 isid 10110 bvlan 4004 multicast-mode headend vlan-xlation unp port 1/1/1 port-type access unp port 1/1/1 classification trust-tag dynamic-service spb unp port 1/1/1 admin-state enable unp port 1/1/1 802.1x-authentication unp port 1/1/1 mac-authentication ! Bridging: ! Port Mirroring: ! Port Mapping: ! IP: ip interface dhcp-client vlan 1 ifindex 1 ip interface dhcp-client option-60 OmniSwitch-OS6860E-P48 ! IPv6: ! IPSec: ! IPMS: ! AAA: aaa radius-server "Rad1" host 192.168.40.10 hash-key de135b695ea03a0b retransmit 3 timeout 2 auth-port 1812 act-port 1813 vrf-name default aaa authentication console "local" aaa device-authentication mac "Rad1" aaa device-authentication 802.1x "Rad1" aaa tacacs command-authorization disable ! NTP: ! QOS: ! Policy Manager: ! VLAN Stacking: ! ERP: ! MVRP: ! LLDP: ! UDLD: ! Server Load Balance: ! High Availability Vlan: ! Session Manager: session cli timeout 60 session prompt default "Access->" ! Web: ! Trap Manager: ! Health Monitor: ! System Service: ! SNMP: ! BFD: ! IP Route Manager: ip static-route 192.168.0.0/16 gateway 192.168.20.254 metric 1 ! VRRP: ip load vrrp ! UDP Relay: ! RIP: ! OSPF: ! IP Multicast: ! DVMRP: ! IPMR: ! RIPng: ! OSPF3: ! BGP: ! ISIS: ! Netsec: ! Module: ! LAN Power: ! RDP: ! DHL: ! Ethernet-OAM: ! SAA: ! SPB-ISIS: spb isis bvlan 4000 ect-id 1 spb isis bvlan 4001 ect-id 2 spb isis bvlan 4002 ect-id 3 spb isis bvlan 4003 ect-id 4 spb isis bvlan 4004 ect-id 5 spb isis bvlan 4005 ect-id 6 spb isis bvlan 4006 ect-id 7 spb isis bvlan 4007 ect-id 8 spb isis bvlan 4008 ect-id 9 spb isis bvlan 4009 ect-id 10 spb isis bvlan 4010 ect-id 11 spb isis bvlan 4011 ect-id 12 spb isis bvlan 4012 ect-id 13 spb isis bvlan 4013 ect-id 14 spb isis bvlan 4014 ect-id 15 spb isis bvlan 4015 ect-id 16 spb isis control-bvlan 4000 spb isis interface linkagg 127 spb isis admin-state enable ! SVCMGR: ! LDP: ! EVB: ! APP-FINGERPRINT: ! FCOE: ! QMR: ! OPENFLOW: ! Dynamic auto-fabric: auto-fabric admin-state enable auto-fabric protocols mvrp admin-state disable ! SIP Snooping: ! DHCP Server: ! DHCPv6 Relay: ! DHCPv6 Server: ! DHCP Message Service: ! DHCP Active Lease Service: ! Virtual Chassis Split Protection: ! DHCP Snooping: ! APP-MONITORING: ! Loopback Detection: ! VM-SNOOPING: ! PPPOE-IA: